I když se kryptotrh v roce 2022 otřásal v základech a jednotlivé kryptoburzy se hroutily, cryptojacking, tedy zločin, kdy útočníci pomocí vaší výpočetní kapacity potají těží kryptoměny, naopak zesílil.

Kryptoměny se hodí právě hackerům. Jsou hůře vystopovatelné, a tak se často využívají jako platidlo v šedé zóně. Jen v lednu 2023 v Česku proběhly nominální transakce za 300 milionů korun. Jakou roli v tom ale hrají firemní počítače? Jsou skvělým nástrojem, který se pro nelegální cryptojacking dá snadno využít. Jak? O tom budou následující řádky.

Coinmining vs. Cryptojacking: v čem je rozdíl?

- Coinmining – běžná těžba kryptoměn

- Cryptojacking – nelegální skrytá těžba kryptoměn

Cryptojacking je nejrychleji rostoucí hrozba

Podle našich bezpečnostních reportů jde o hrozbu, jejíž čísla rostou v poslední době nejrychleji. Výzkum společnosti McAfee zase ukazuje, že mezi lety 2020 a 2021 vzrostl problém s cryptojackingem téměř o třetinu. Do vašeho firemního počítače se útočník dostane například pomocí malwaru a pak začne vaše počítače zneužívat k nelegální těžbě kryptoměn.

Začátek roku patří cryptojackerůmKdyž v kyberprostoru stojíme na stráži bezpečnosti českých firem, jsme obklopeni zajímavými čísly a souvislostmi. Třeba tím, že jen v lednu jsme v O2 Security zaznamenali přes 4 miliony pokusů o cryptojacking. To je 70% nárůst oproti prosinci 2022. Podobně se cryptojacking držel mezi top 3 hrozbami i v únoru a březnu 2023.

Proč je to problém?

Cryptojacking bohužel nezpůsobí žádnou okamžitou paseku jako ransomware či DDoS útok, protože útočník chce ve vašem systému zůstat co nejdéle neodhalen. Jde proto o závažný problém. Poukazuje totiž na slabinu ve firemním zabezpečení. A když se vám do počítačů dostal miner, může se tam dostat i jakýkoli jiný útočník.

V posledních měsících jsme při jednoduchých auditech zabezpečení perimetru u skoro 5 % firem našli stopy těžby kryptoměn.

„Přijmeme-li premisu, že když někdo má v síti těžící stroj, tak může mít třeba i šifrovací ransomware, pak je tu tedy citelně velký počet organizací, které mají zaděláno na opravdu velký kyberprůšvih. Doufám, že v tomhle světle přestanou nevěřící Tomášové bagatelizovat kontinuální růst počtu kyberútoků a přijmou potřebu řešit kyberbezpečnost v reáliích roku 2023.“ Ivo Kubíček, O2 konzultant bezpečnosti ICT

K nelegální těžbě se používají hlavně grafické karty. Ty sice běžný kancelářský počítač nemá příliš výkonné, ale pro cryptominery se každé zařízení zadarmo počítá. Zda se ve vašem zařízení těží, poznáte tak, že může najednou spotřebovávat mnohonásobně větší množství energie a i u zcela běžné práce bude váš počítač pracovat na nejvyšší výkon. Kromě toho se vaše vybavení opotřebovává a stárne mnohem rychleji. Jednotlivé komponenty totiž generují při zátěži teplo, na které není chladicí systém uzpůsobený. I to patří mezi další problémy cryptojackingu.

Co vám hrozí, když se u vás těží?

- Až 20× vyšší spotřeba energie.

- Slabý výkon počítače.

- Nižší životnost zařízení a výdrž baterií.

- Vyšší riziko poškození zařízení.

- Když se k vám dostali mineři, znamená to, že máte slabinu v obraně, kterou využijí další kyberzločinci.

Jak se cryptojacker dostane do vašeho firemního počítače?

Těžařský software se obvykle do počítače dostane v podobě malwaru čili škodlivého softwaru, který má za úkol těžit kryptoměnu na úkor vašeho výpočetního výkonu. Aplikace, která se řadí do kategorie tzv. trojských koní, se jednoduše stáhne do počítače kliknutím na odkaz a spuštěním. Potom se nainstaluje se a už to jede.

Existují i ne zcela ojedinělé případy, kdy se nelegální těžaři dostanou do firmy prostřednictvím další osoby. Vytipují si zaměstnance a nabídnou mu pohádkovou odměnu či procenta ze „zisku“, když jim pomůže obejít vaše bezpečnostní systémy. Finanční stránka věci pro hackery není problém, měsíčně si mohou přijít i na stovky tisíc korun.

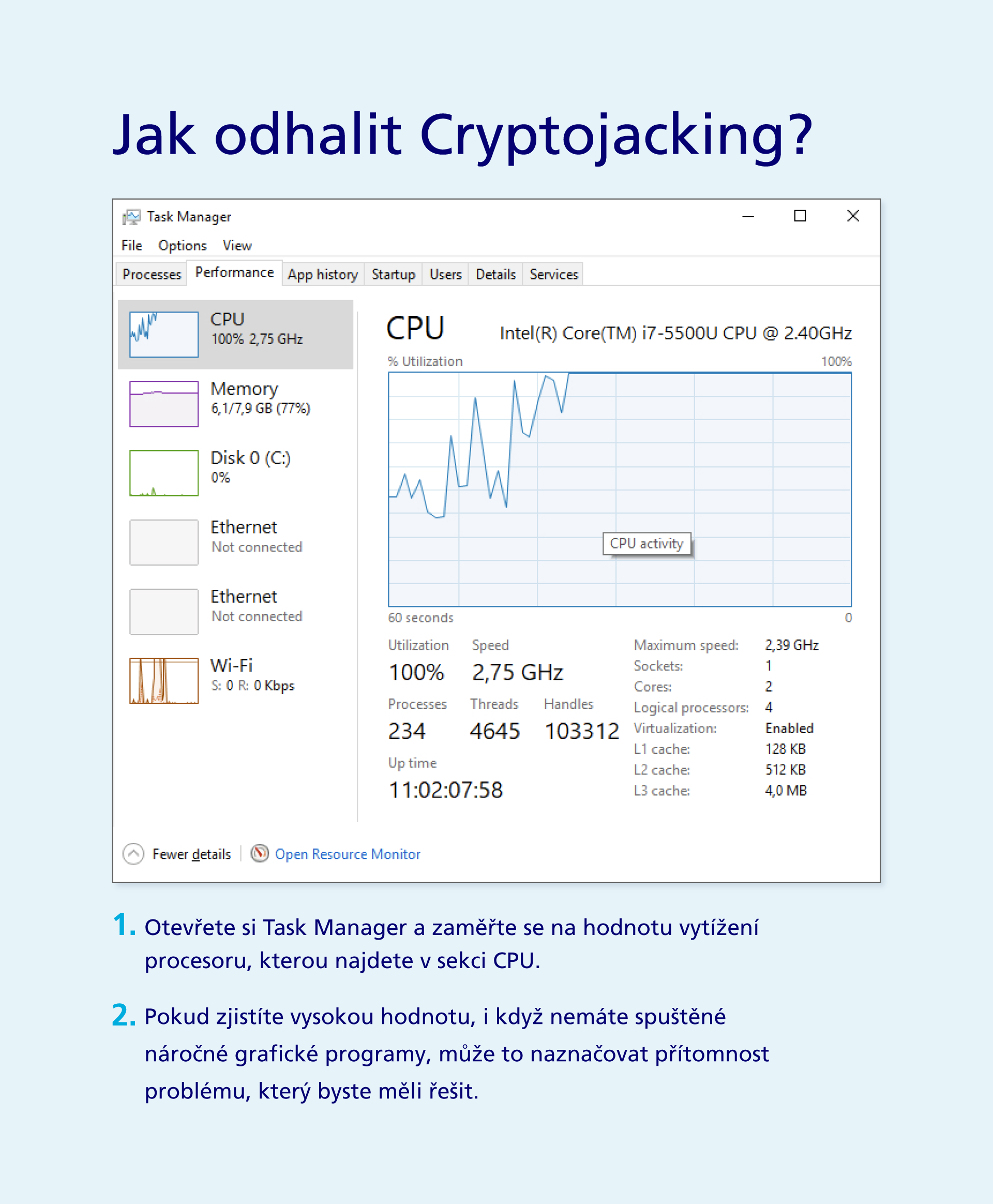

Zkontrolujte výkon počítače

Zařízení, které bez vědomí majitele těží kryptoměny, šlape na plný výkon i ve chvílích, kdy by mělo mít spuštěný tak akorát spořič obrazovky. Pokud není vybaveno dostatečným chlazením extrémně vytížené grafické karty, mnohem více se opotřebovává. Zkuste namátkou zkontrolovat výkon vašich počítačů. Pokud hodnoty lezou nahoru bez zjevné příčiny, je na čase zbystřit.

Braňte se!

Základní obrannou linii proti cryptojackingu tvoří robustní mechanismy typu antivirové ochrany a vícevrstevného bezpečnostního řešení.

Vedle malwaru, instalovaného přímo do počítače, mohla totiž dřív nelegální těžba kryptoměn probíhat i prostřednictvím kódů vkládaných do webových stránek. Zajímavým příkladem tohoto způsobu těžby je webový cryptojackingový útok na routery firmy MikroTik v roce 2018. Tomuto útoku se kromě klasických postupů, jako je aktualizace a nepovolení přístupu zvenku, dalo zabránit používáním HTTPS na celém webu. Routery samotné nic netěžily, ale do stránek, které nebyly na HTTPS, hackeři vkládali těžící kód CoinHive a těžilo se tak na počítačích, které na internet přistupovaly přes napadené routery.

Proto je na místě mít se na pozoru a investovat do robustní kybernetické ochrany. Kyberzločinci se záluskem na krypto zdarma ve svých pokusech hned tak neustanou, a proto musejí stále hledat nová vrátka k vašim systémům.

Jak se zbavit mineru z firemního počítače?

Najít a odstranit těžební zařízení není jen tak. Často ho neodhalí ani sofistikovaný antivirový program, a proto je obvykle nejefektivnější poradit se s odborníky. Odstranění mineru má několik fází, záleží na úrovni napadení i operačním systému. Pokud máte vážné podezření, že se vás to týká, proberte rovnou s námi.

Co si z článku odnést?

- Cryptojacking je nedovolená těžba kryptoměn. Ta využívá výpočetního výkonu počítače nebo jiného zařízení, a to bez souhlasu i vědomí jeho uživatele či administrátora.

- Když se k vám dostali těžaři, povede se to i dalším útočníkům. Dobře navržené systémy obrany by s touhle variantou měly počítat.

- Dalším rizikem nepovoleného cryptojackingu jsou nároky na výkon zařízení. Dochází ke zpomalování, přehřívání a opotřebení či poškození hardwaru.

- Při nelegální těžbě se zvyšuje také energetická spotřeba zařízení, která může výrazně navýšit účty za elektřinu, a to obzvlášť v případě, že se kryptotěžba odehrává na celé síti počítačů.

- Škodlivý software se do systému nepozorovaně dostane například v podobě staženého malwaru.

- Základní obranu proti nedovolené těžbě kryptoměn tvoří využití vícevrstvého zabezpečení, antivirové ochrany a investování do osobní i firemní kyberbezpečnosti. Udržujte také aktualizovaná všechna koncová zařízení.

Barbora Nováková

Marketingový specialista pro B2B

Byl pro vás článek užitečný?